信息來源:企業(yè)網

安全公司 Trustwave 發(fā)布2018年全球安全報告�,該報告源自對全球數十億條安全與違規(guī)事件記錄的分析結果�、數百項實踐數據調查以及內部研究結論��,其中分析了2017年以來世界范圍內出現的主要安全威脅�����、行業(yè)違規(guī)事件以及網絡犯罪趨勢�����。

研究結果表明����,入侵檢測等領域得到提升����,但惡意軟件混淆、社會工程策略以及高級持續(xù)威脅(APT)的復雜性也在快速增加�����。

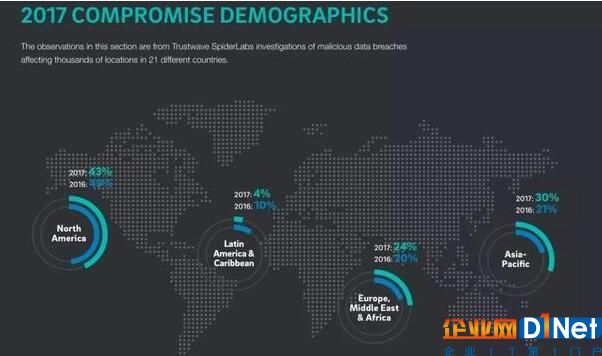

北美�、亞太地區(qū)為數據泄露重災區(qū)

盡管與2017年相比略有下降�����,但本次 Trustwave 調查發(fā)現����,在全球數據泄露事件中:

北美地區(qū)占比43%;

亞太地區(qū)占比30%:

歐洲、中東與非洲(EMEA)占比23%:

南美占比4%��。

違規(guī)事件發(fā)生率較高的行業(yè):零售業(yè)占16.7%; 金融與保險業(yè)占13.1%; 醫(yī)療機構占11.9%。

一�����、違規(guī)與環(huán)境類問題

調查發(fā)現�,約半數安全事件涉及企業(yè)與內部網絡(較2016年43%的比例有所上升),其次為電子商務環(huán)境(30%)����。影響銷售點(即POS)系統(tǒng)的事件目前占比為20%,減少了至少三分之一��。網絡攻擊復雜程度逐步提升�,且目標逐步瞄準各大型服務供應商及特許經營部門; 相比之下,前幾年最受青睞的批量攻擊則有所減少����。

二、社會工程雄踞違規(guī)事件榜首

在企業(yè)網絡環(huán)境當中�,在全部違規(guī)活動中,網絡釣魚與社會工程占55%��,內部惡意人員違規(guī)占13%��,遠程訪問占9%��。人為因素仍是企業(yè)網絡安全團隊所面臨的最大障礙。例如��,“首席執(zhí)行官(CEO)欺詐”這類社會工程騙局就引導企業(yè)高管批準欺詐性資金交易�����,目前這種手段正持續(xù)升溫����。

三、Web應用程序均有缺陷

調查顯示�,所有 Web 應用程序均至少擁有一項安全缺陷,且各應用程序的中位安全漏洞數量為11項�。85.9%的 Web 應用程序漏洞涉及會話管理機制,即允許攻擊者在用戶會話當中竊聽簽名等敏感信息�。

四、Web攻擊變得更具針對性

針對性網絡攻擊正愈發(fā)流行�,復雜程度亦有所提升。從眾多違規(guī)事件來看�����,網絡犯罪分子開始預先探測存在安全缺陷的軟件包并籌備相關利用工具����。

跨站腳本攻擊(XSS)占全部攻擊嘗試中的40%;

SQL 注入占比24%;

路徑遍歷占7%;

本地文件包含(LFI)占比4%;

分布式拒絕服務攻擊(DDoS)占比3%。

五����、惡意軟件趨向于持續(xù)駐留

30%的惡意軟件都會利用混淆機制回避檢測并繞過第一道防線,而90%的惡意軟件會在其中使用持久性技術以實現設備重啟后的重新加載�。

這一層面也側面反映出當前的惡意軟件正在以“數據”為目標,駐留時間越長�,獲取的有效信息越多,從而利用獲取的數據進行'"二次攻擊"��。

六��、服務供應商被瞄準

需要高度關注的是����,只要一家 IT 服務供應商(例如 Web 托管服務供應商、POS 集成商等)遭到入侵��,即會打開通往更多新目標的大門�。2017年針對 IT 服務供應企業(yè)的違規(guī)攻擊方案迎來9.5%的顯著增長。但此次統(tǒng)計數據并未涉及2016年遭受入侵的服務供應商��。

七����、內部與外部事件檢測時間存在巨大差異

2017年�����,入侵活動發(fā)生到外部檢測發(fā)現之間的中位數周期為83天�,遠高于2016年的65天����。然而,入侵活動發(fā)生到內部檢測發(fā)現之間的中位數周期則為0天����,遠低于2016年的16天,這意味著企業(yè)能夠在大部分違規(guī)事件發(fā)生的當天就將其發(fā)現����。

八、支付卡數據仍然最受歡迎

從2017年的數據類型來看����,占比40%的支付卡數據仍是最受歡迎的數據類型。其中有22%為支付卡磁條數據�����,18%則為無卡(簡稱CNP)交易數據����。令人驚訝的是,針對現金的安全事件也增加了11%�,這主要源自金融機構的賬戶管理系統(tǒng)遭受入侵而導致 ATM 交易出現違規(guī)欺詐行為。

九�����、含惡意軟件的郵件通常偽裝成“業(yè)務郵件”

作為勒索軟件(包括 WannaCry)����、銀行木馬以及其它破壞性 payload 等幾類主要惡意活動的重要載體,包含惡意軟件的垃圾郵件2017年占比26%�����,低于2016年的34.6%�����。有趣的是�����,90%以上的垃圾郵件中的惡意軟件以歸檔文件形式交替,包括.zip����、.7z 以及 RAR 等,且通常會被標記為發(fā)票或其它類型的業(yè)務文件�����。

十��、數據庫與網絡安全——修復補丁

在最常見的五種數據庫產品當中��,漏洞修復數量為119個�����,低于2016年的170個�����。在啟用 SMBv1 的計算機當中�����,53%的設備易受MS17-010“永恒之藍”漏洞的影響�����,該漏洞曾被用于傳播 WannaCry 與 NotPetya 勒索軟件。

十年回顧

2018年 Trustwave 全球安全報告已經是此份報告的第十份年度匯總�����,其中亦提供了對過去十年網絡安全趨勢的回顧����。其中的要點包括:

1. 安全漏洞急劇飆升 :

自2008年到2011年保持相對較高水平之后�,2012年以來漏洞披露事件開始顯著增加,2017年則堪稱急劇上升�。主要原因在于,過去十年間互聯(lián)網用戶數量翻了一番�����。安全研究人員����、犯罪分子等各類高水平技術人員如今都在積極尋找安全漏洞,但犯罪分子為了獲利��,通常會將漏洞信息放在暗網中出售�。安全漏洞數量越多����,利用潛力也就越大�����。

2. 漏洞利用工具包�����,從繁榮到蕭條:

自2006年的 Web Attacker 開始����,漏洞利用工具包為非技術攻擊者提供了一種能夠切實入侵目標計算機的手段,并最終發(fā)展成為一類軟件即服務(簡稱SaaS)模式�����。2010年�����,此類服務的價格從50美元/月~10000美元/月不等����,并在2013年到2015年期間一直保持著蓬勃發(fā)展��。2016年至今�����,在經過多次抓捕行動與三大頂級工具包清剿之后����,這類市場開始進入休眠狀態(tài)�,但一旦有市場需求��,這一領域必將再次火熱起來��。

3. 垃圾郵件總數有所下降:

據 Trustwave 公司的統(tǒng)計��,2009年87.2%以上的郵件屬于垃圾郵件����,這一比例使其成為有史以來垃圾郵件比例最高的一年。自2009年之后����,垃圾郵件活動每年都在減少,目前不足總郵件數量的40%�。目前�����,少數利用僵尸網絡分發(fā)惡意軟件的犯罪團伙控制著大部分垃圾郵件